Ditemukan di alam liar: 2 eksploitasi Secure Boot. Microsoft hanya menambal 1 di antaranya

Para peneliti telah menemukan dua eksploitasi yang tersedia untuk umum yang sepenuhnya menghindari perlindungan yang ditawarkan oleh Secure Boot, mekanisme yang berlaku di seluruh industri untuk memastikan perangkat hanya memuat citra sistem operasi yang aman selama proses boot-up. Microsoft mengambil tindakan untuk memblokir satu eksploitasi dan membiarkan yang lain tetap menjadi ancaman yang layak.

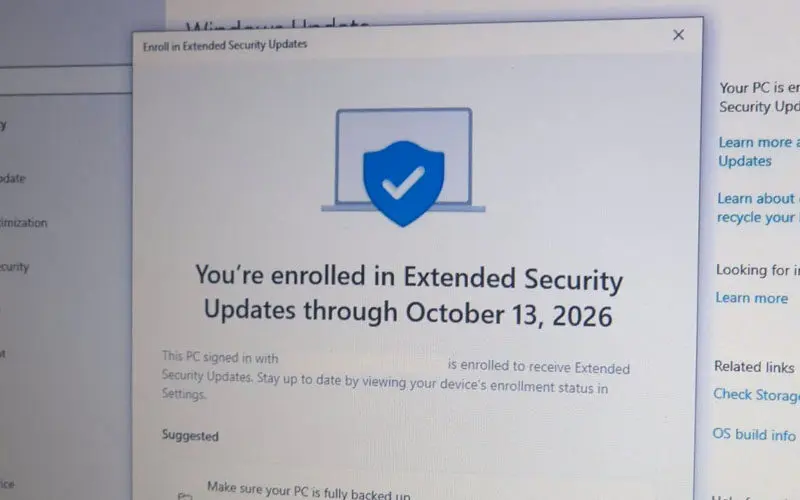

Sebagai bagian dari rutinitas pembaruan keamanan bulanan hari Selasa, Microsoft menambal CVE-2025-3052, kerentanan bypass Secure Boot yang memengaruhi lebih dari 50 produsen perangkat.

Lebih dari selusin modul yang memungkinkan perangkat dari produsen ini berjalan di Linux memungkinkan penyerang dengan akses fisik untuk mematikan Secure Boot dan, dari sana, melanjutkan untuk menginstal malware yang berjalan sebelum sistem operasi dimuat.

Serangan " pembantu jahat " seperti itu justru merupakan ancaman yang dirancang untuk dicegah oleh Secure Boot. Kerentanan tersebut juga dapat dieksploitasi dari jarak jauh untuk membuat infeksi lebih tersembunyi dan lebih kuat jika penyerang telah memperoleh kendali administratif atas suatu mesin.

Satu titik kegagalan

Penyebab mendasar dari kerentanan tersebut adalah kerentanan kritis pada alat yang digunakan untuk mem-flash citra firmware pada motherboard perangkat yang dijual oleh DT Research, produsen perangkat seluler tangguh.

Kerentanan tersebut telah tersedia di VirusTotal sejak tahun lalu dan ditandatangani secara digital pada tahun 2022, yang menunjukkan bahwa kerentanan tersebut telah tersedia melalui saluran lain setidaknya sejak tanggal sebelumnya.

Meskipun modul tersebut dimaksudkan untuk berjalan pada perangkat DT Research saja, sebagian besar mesin yang menjalankan Windows atau Linux akan menjalankannya selama proses boot-up.

Itu karena modul tersebut diautentikasi oleh "Microsoft Corporation UEFI CA 2011," sertifikat kriptografi yang ditandatangani oleh Microsoft dan telah terinstal sebelumnya pada mesin yang terpengaruh.

Tujuan dari sertifikat tersebut adalah untuk mengautentikasi apa yang disebut shim untuk memuat Linux. Produsen menginstalnya pada perangkat mereka untuk memastikan bahwa perangkat tersebut kompatibel dengan Linux.

Patch yang dirilis Microsoft pada hari Selasa menambahkan hash kriptografi untuk 14 varian terpisah dari alat DT Research ke daftar blokir yang disimpan dalam DBX, basis data yang mencantumkan modul yang ditandatangani yang telah dicabut atau tidak tepercaya.

"Penemuan ini menggarisbawahi bagaimana kesalahan satu vendor dapat berdampak pada seluruh rantai pasokan UEFI, dan mengapa organisasi yang condong ke depan berinvestasi dalam pemindaian tingkat biner berkelanjutan dan peluncuran dbx cepat alih-alih mengandalkan ritual 'pembaruan BIOS aman' setahun sekali," kata Alex Matrosov, CEO dan pendiri Binarly, firma keamanan yang menemukan eksploitasi Secure Boot. UEFI adalah kependekan dari Unified Extensible Firmware Interface, firmware yang ada di motherboard yang menggantikan BIOS.

Binarly menetapkan peringkat keparahan sebesar 8,2 dari kemungkinan 10 untuk CVE-2025-3052. Peringkat Microsoft adalah 3,1. Kerentanan tersebut juga menerima perbaikan pada hari Selasa dari Red Hat dan distributor sistem operasi Linux lainnya.

Diperkenalkan lebih dari satu dekade lalu oleh konsorsium perusahaan, Secure Boot menggunakan kriptografi kunci publik untuk memblokir pemuatan kode apa pun selama proses boot-up yang tidak ditandatangani dengan tanda tangan digital yang telah disetujui sebelumnya.

Secure Boot membangun rantai kepercayaan antara perangkat keras dan perangkat lunak atau firmware yang mem-boot perangkat. Setiap tautan dalam rantai ini harus ditandatangani secara digital dengan sertifikat yang disahkan oleh produsen perangkat.

Microsoft mengharuskannya untuk aktif secara default. Beberapa program sertifikasi yang diamanatkan oleh berbagai pemerintah juga mengharuskan adanya perlindungan Secure Boot.

Penyerang yang memiliki akses fisik singkat ke perangkat dapat mem-boot perangkat tersebut di IGEL lalu memodifikasi boot loader untuk menginstal malware. Didcott mengatakan bahwa ia melaporkan kerentanan tersebut ke Microsoft dan belum menerima indikasi bahwa perusahaan tersebut berencana untuk mencabut tanda tangan tersebut.

Microsoft tidak menanggapi email yang meminta konfirmasi dan alasan keputusannya. Peneliti di Eclypsium, sebuah firma yang mengkhususkan diri dalam keamanan firmware, mengatakan modul tersebut menyediakan cara yang hampir universal untuk melewati proteksi Secure Boot.

“Karena UEFI CA Pihak Ketiga Microsoft dipercaya oleh hampir semua perangkat seperti PC, kerentanan yang tidak dicabut di salah satu komponen yang diverifikasi dengan kunci tersebut… memungkinkan Anda untuk membobol Secure Boot guna memuat OS yang tidak tepercaya,” tulis salah satu peneliti, Jesse Michael, dalam email.

“Setiap sistem yang memercayai UEFI CA Pihak Ketiga Microsoft akan memuat dan menjalankan versi shim mereka, yang telah ditandatangani oleh kunci tersebut.

Shim mereka kemudian akan menggunakan kunci tertanamnya sendiri untuk memverifikasi kernel+ initramfs yang ditandatangani IGEL dan rootfs berbahaya , yang dapat dimodifikasi untuk memuat sistem operasi lain seperti Windows atau versi Linux yang berbeda secara berantai.”

Selain memasang patch yang dikeluarkan oleh Microsoft dan pihak lain, tidak banyak yang dapat dilakukan pengguna untuk memperkuat perlindungan Secure Boot.

Tentu saja, orang dapat mengambil tindakan pencegahan ekstra untuk mengamankan perangkat mereka secara fisik, tetapi tujuan utama Secure Boot adalah untuk meminimalkan ancaman yang berasal dari skenario jahat.

What's Your Reaction?

Like

0

Like

0

Dislike

0

Dislike

0

Love

0

Love

0

Funny

0

Funny

0

Angry

0

Angry

0

Sad

0

Sad

0

Wow

0

Wow

0

![[Rumor] Trailer Marvel’s Wolverine Terbaru akan Hadir di State of Play Mendatang](https://gamebrott.com/wp-content/uploads/2025/09/Trailer-Terbaru-Marvels-Wolverine-Diperkiran-Hadir-Pada-State-of-Play-750x375.webp)